现在,越来越多的企业启用建立了Windows AD域来对不同身份的用户和其网络使用权限进行集中管理。但是AD域的网络使用权限控制无法实现对用户物理接入权限的控制,任何用户均可接入到企业的网络中,特别是通过无线接入的方式。为了提高企业网络接入的安全性,企业在Windows AD域里同时运用了802.1x来设置接入用户身份的验证。

然而企业在Windows AD域中搭建无线网络时,常常会遇到以下的问题:其一,企业的无线网络涉及到不同楼层不同位置的多个AP,每个AP覆盖的范围均有限,无线的用户需在不同的AP之间实现漫游。漫游的过程中需要重新认证、获取新的IP地址,这些都会导致数据传输的中断。其二,Windows AD域登录认证要求用户先接入网络才可以登录并进入桌面,而802.1x认证则需要用户先进入桌面才可以进行网络接入认证并建立网络连接,从而导致了两种认证产生了先后顺序的矛盾。其三,Windows AD域认证和802.1x认证使用各自不同的用户身份和权限控制,给用户的操作带来了不少麻烦。故此,本文采用一种较为折衷的方式来实现在无线网络环境下通过802.1x的身份验证来登录到AD域。

首先,我们通过NETGEAR WFS709TP无线控制器来实现企业无线网络的无缝漫游。WFS709TP为无线传输提供了集中管理,当无线用户从一个AP漫游到另一个AP时,只需要更改无线频道。同时WFS709TP维持无线用户的认证、加密状态和IP地址不变,从而实现无线网络的无缝漫游。其中涉及到单个WFS709TP的二层/三层漫游和多个WFS709TP跨越控制器的二层/三层漫游。具体如何在WFS709TP上实现无线漫游的功能可参考:http://www.netgear.com.cn/kb_web_files/ap10089.htm

接着,我们再来探讨和解决Windows AD域登录和802.1x认证的问题,尝试通过统一802.1x接入认证和Windows AD域认证来实现在无线网络环境下通过802.1x的身份验证来登录到AD域。具体的实现步骤可分为以下四部分进行描述:

- 在WFS709TP上配置使用Radius认证服务器进行802.1x认证

- Windows Internet验证服务(IAS)的配置

- Windows Active Directory Server的配置

- Windows XP客户端的配置

一、在WFS709TP上配置使用Radius认证服务器进行802.1x认证

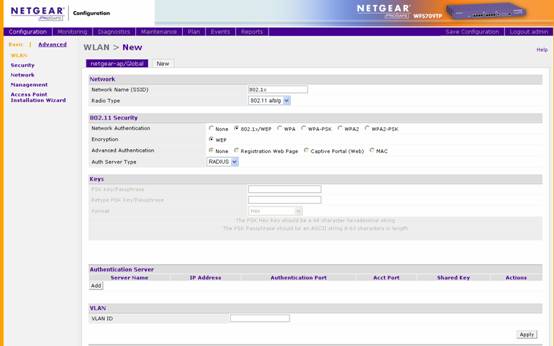

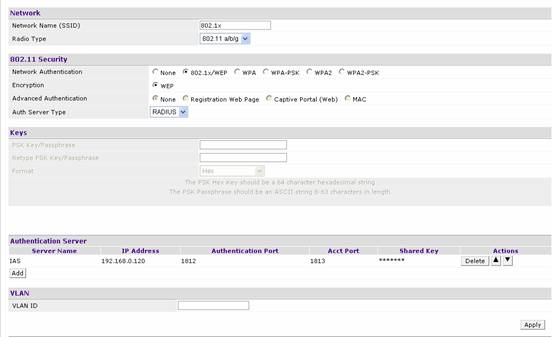

1.1进入Configuration-Basic-WLAN中,新建一个SSID

设置网络验证Network Authentication为802.1x/WEP,数据加密Encryption为WEP,则认证的服务器类型Auth Server Type选择Radius;

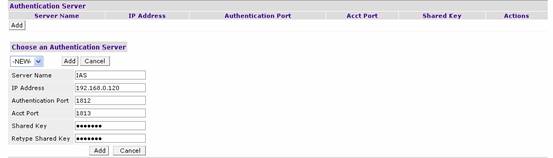

1.2添加Radius服务器

在Authentication Server项点击Add添加Radius服务器,设置包括服务器的名称Server Name、服务器的IP地址、认证端口Authentication Port(默认为1812)、计费端口Acct Port(默认为1813)和共享密钥Shared Key;

1.3完成设置,点击Apply应用

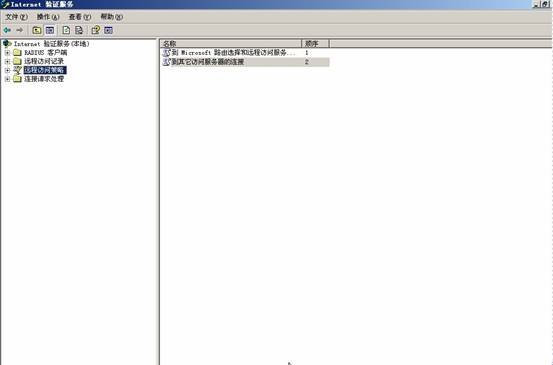

二、Windows Internet验证服务(IAS)的配置

2.1 Radius客户端的配置

点击开始-管理工具-Internet验证服务,在“RADIUS客户端”右键选择“新建RADIUS客户端”,然后设置Radius客户端的名称、IP地址和共享的机密;

设置好后,可点击到相应的Radius客户端查看其属性;

2.2远程访问策略的配置

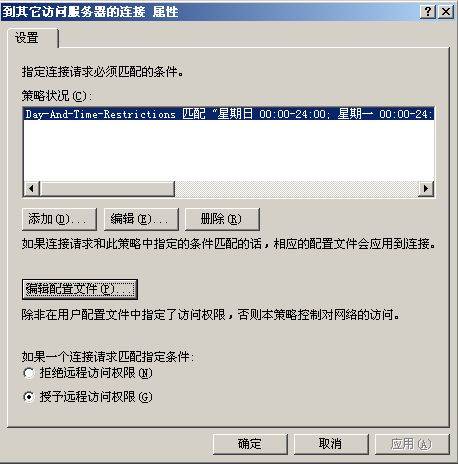

展开“远程访问策略”,然后选择“到其他访问服务器的连接”右键选择属性;

在“如果一个连接请求匹配指定条件:”中选择“授予远程访问权限”,并点击编辑配置文件;

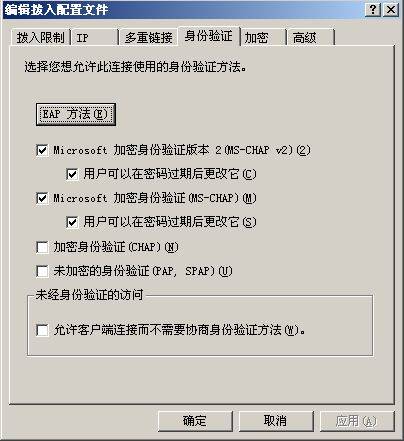

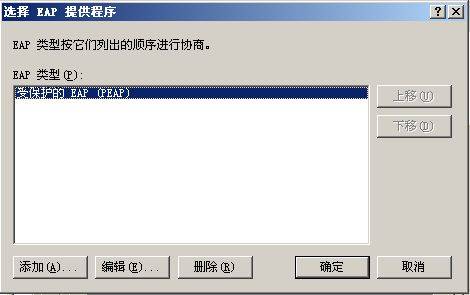

点击到“身份验证”标签页,点击“EAP方法”;

添加EAP类型为“受保护的EAP(PEAP)”,然后点击确定;

三、Windows Active Directory Server的配置

3.1远程访问允许

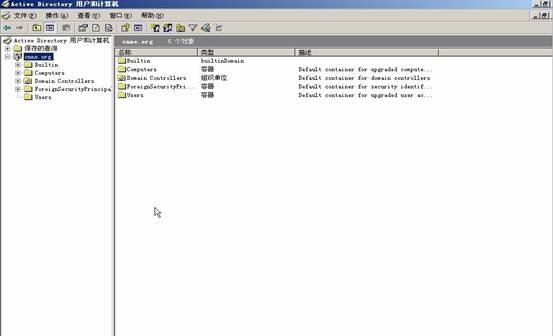

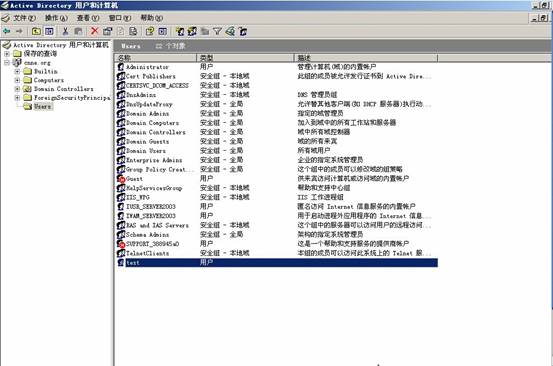

点击开始-管理工具-Active Directory用户和计算机;

在当前容器中创建一个新用户test;

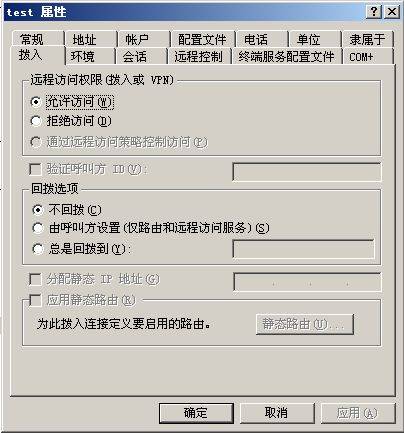

查看用户test的属性,点击到“拨入”标签页,在“远程访问权限(拨入或VPN)”中选择“允许访问”并点击确定保存;

3.2组策略配置

Windows 2003服务器支持通过组策略来配置客户端的无线设置。因为需要在每个无线客户端设备上配置许多的无线设置,使用组策略确保每个无线客户端被正确配置。

点击开始-管理工具-域安全策略,并展开安全设置;

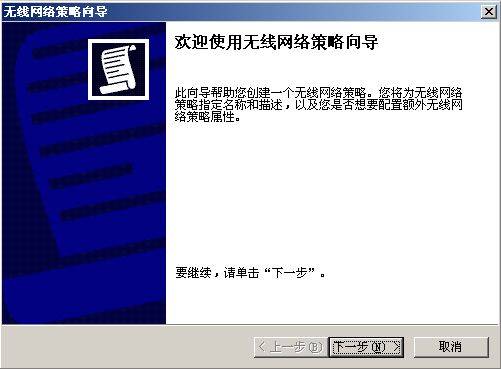

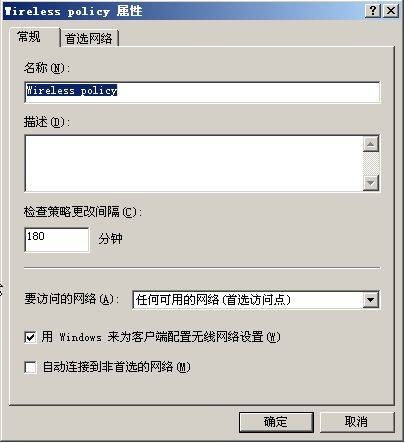

点击到“无线网络(IEEE802.11)策略”,右键选择“创建无线网络策略”,设置无线网络策略的名称和描述,然后在“编辑属性”前打勾以便添加完成后继续编辑;

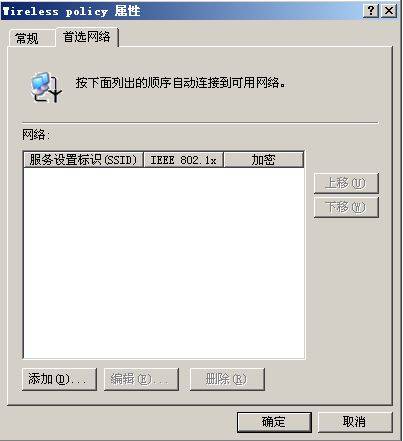

点击到“首选网络”标签页,然后添加首选网络;

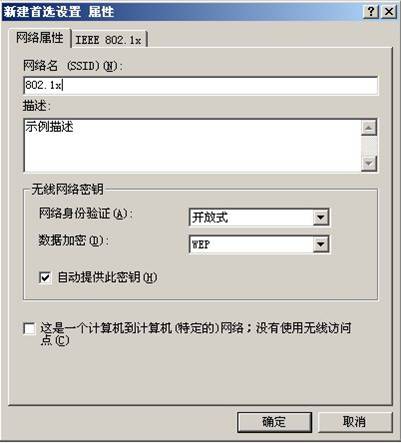

设置“网络名(SSID)”为802.1x,“网络身份验证”选择开放式,“数据加密”为WEP,在“自动提供此密钥”前打勾使用动态的WEP加密;

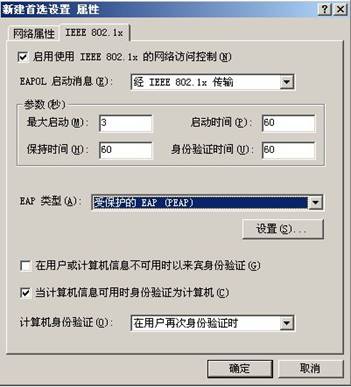

点击“IEEE802.1x”标签页,在“EAPOL启动消息”中选择“经IEEE802.1x传输”,然后“EAP类型”选择“受保护的EAP(PEAP)”并点击设置;

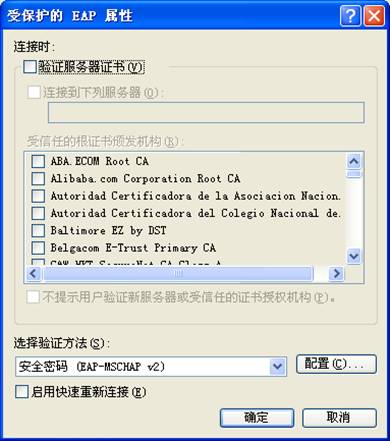

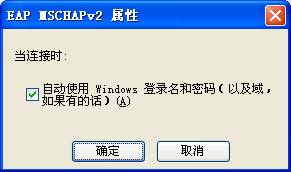

去掉“验证服务器证书”前的勾,在“选择验证方式”中选择“受保护的密码(EAP-MSCHAP v2)”并点击配置;

在“自动使用Windows登录名和密码(以及域,如果有的话)”前打勾并点击确定;

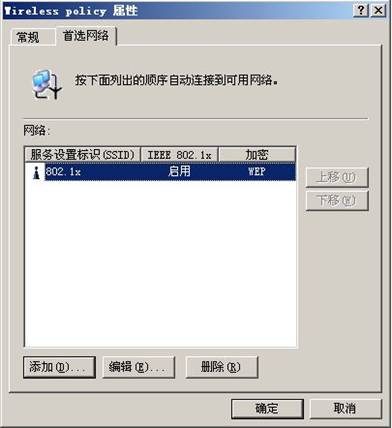

设置好的首选网络如图所示,点击确定完成无线策略属性配置。

四、Windows XP客户端的配置

4.1通过本地加入和登录到域

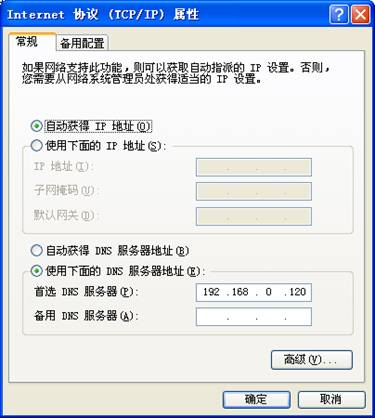

1).配置Internet协议(TCP/IP)的属性

配置客户机的首选DNS指向域控制器的IP地址,否则加入该域或登录的时候会较慢。

2)加入到域

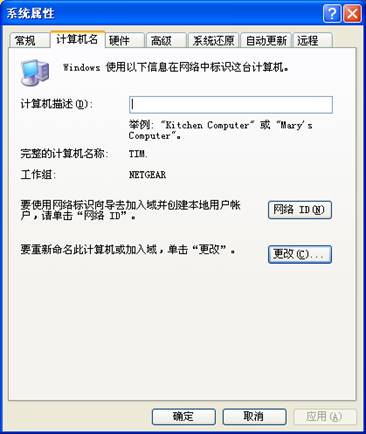

在“我的电脑”按右键选择属性,点击“计算机名”标签页。

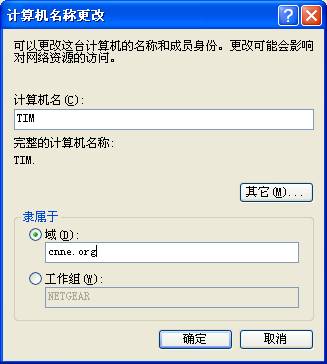

在“隶属于”里选择域,输入相应的域名并点击确定。

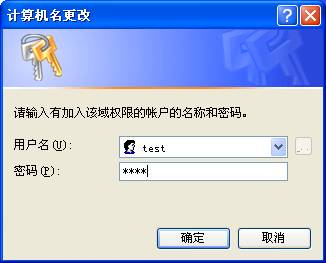

然后会弹出对话框,要求输入有加入该域权限的用户名和密码。

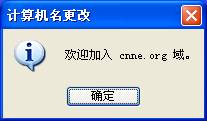

输入正确后会看到“欢迎加入域”的提示。

4.2设置无线网络连接

无线客户端的配置可以通过组策略自动更新,同时也可以通过Windows XP内建的Wireless Zero Configuration服务来手动完成。

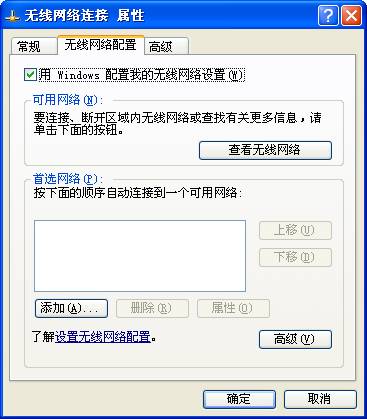

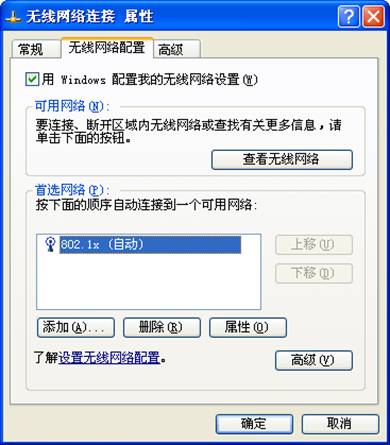

点击“无线网络连接”右键选择属性,然后点击到“无线网络配置”的标签页,在上面添加首选网络;

设置“网络名(SSID)”为802.1x,“网络身份验证”选择开放式,“数据加密”为WEP,在“自动提供此密钥”前打勾使用动态的WEP加密;

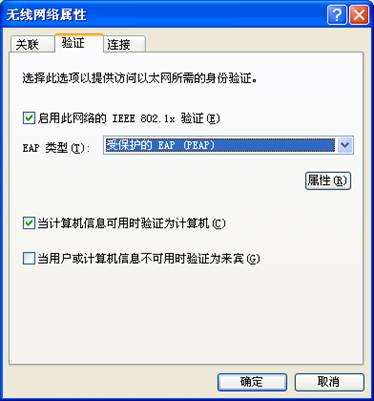

点击到“验证”标签页在上面“启用此网络的IEEE 802.1x验证”,并选择“EAP类型”为“受保护的EAP(PEAP)”并点击属性;

去掉“验证服务器证书”前的勾,在“选择验证方式”中选择“受保护的密码(EAP-MSCHAP v2)”并点击配置;

在“自动使用Windows登录名和密码(以及域,如果有的话)”前打勾并点击确定;

设置好的首选网络如图中所示,点击确定完成无线网络连接的设置;

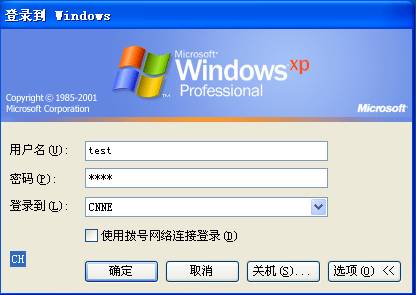

4.3.登录到域;

重新启动电脑后,在弹出的对话框“登录到Windows”中输入用户名和密码登录到域CNNE并且自动验证此用户名和密码连接到无线网络,同时完成域的身份认证和802.1x无线网络的身份验证。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-10-21 |

Netgear |

文档创建 |

|

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |