(本文适用于FSM72xxRS,GSM72xxv2,GSM73xxS,GSM73xxSv2系列交换机8.0以上版本)

一、网络拓扑图及说明

a)拓扑图

b)拓扑说明

汇聚层交换机为GSM7328S,核心交换机为GSM7352S,接入层交换机为FS728TS。GSM7328S上配置IP DHCP Snooping和DAI以及IPSG,上联和下联端口均配置802.1Q VLAN,GSM7352S上配置VLAN路由和DHCP服务器。FS728TS配置二层VLAN。FS728TS的两个VLAN下各接一台电脑。

二、预配置步骤

a、配置GSM7352S上的VLAN路由和DHCP服务器

i、创建VLAN 100,200,启用VLAN100,200的路由

ii、将下联端口1/0/48划入VLAN100,200并打tagging。

ii、设置VLAN100,200的IP分别为172.16.100.1/24和172.16.200.1/24

iv、启用DHCP服务,为VLAN100,200建立DHCP地址池。

b、配置GSM7328S和FS728TS上的VLAN

i、创建VLAN 100,200将GSM7328S上联口1/0/24,下联口1/0/2划入VLAN100,200并打tagging。

ii、FS728TS上创建VLAN 100,200,将上联口1/g2划入VLAN100,200并打tagging,将下联的端口1/e1和1/e2划入100,1/e3和1/e4划入VLAN200,修改1/e1和1/e2的PVID为100,1/e3和1/e4的PVID为200。

三、DHCP Snooping配置步骤

a)启用DHCP Snooping功能

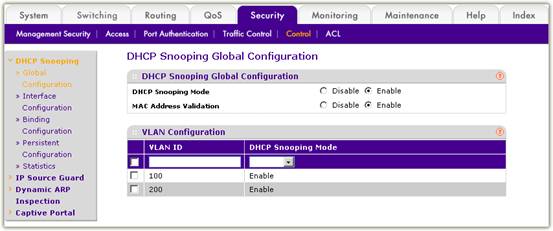

i、从Security>Control>DHCP Snooping>Global Configuration页面,将DHCP Snooping Mode改为Enable, 并添加VLAN 100,VLAN200的DHCP Snooping Mode为Enable。

b)修改端口信任模式

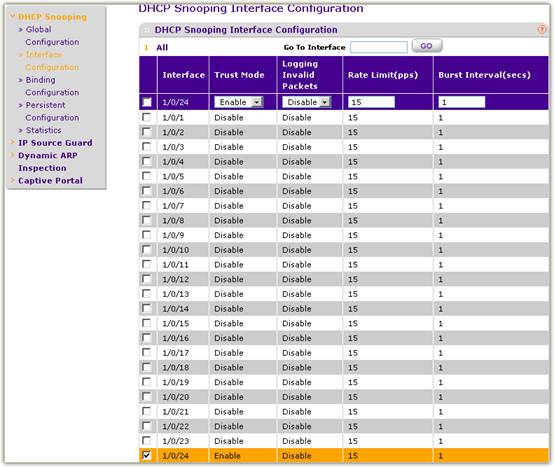

在DHCP Snooping>Interface Configuration页面,将上联口1/0/24的Trust Mode改为Enable。

c)检查配置效果

i、从FS728TS的VLAN 100,VLAN200各接1台电脑,能够正常从GSM7352S获取IP地址。

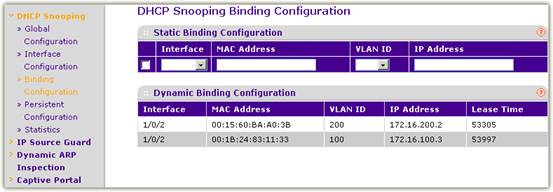

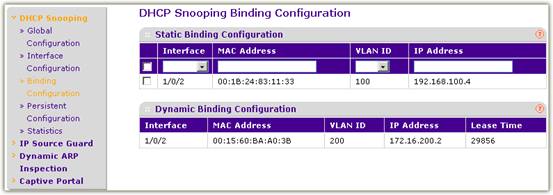

ii、查看DHCP Snooping动态绑定表

在DHCP Snooping/Binding Configuration下可以查看到FS728TS的VLAN 100,200下的电脑获取IP地址的情况。

ii、更改GSM7328S与GSM7352S上联的端口,从1/0/24改成1/0/23(也将1/0/23端口的VLAN设置到100,200并tagging)。此时FS728TS下的电脑获取不了IP地址。

d)命令行配置方法

|

(GSM7328S) #configure

(GSM7328S) (Config)#ip dhcp snooping //开启交换机的dhcp snooping功能

(GSM7328S) (Config)#ip dhcp snooping vlan 100,200 //在VLAN100和200中开启dhcp snooping功能

(GSM7328S) (Config)#interface 1/0/24

(GSM7328S) (Interface 1/0/24)#ip dhcp snooping trust//更改该端口为信任模式

(GSM7328S) (Interface 1/0/24)#exit

(GSM7328S) (Config)#exit

(GSM7328S) # show ip dhcp snooping binding

Total number of bindings:2

MAC Address IP Address VLAN Interface Type Lease (Secs)

----------------- ------------------- ---------- --------- ------------ --------------

00:15:60:BA:A0:3B 172.16.200.2 200 1/0/2 DYNAMIC 53146

00:1B:24:83:11:33 172.16.100.3 100 1 /0/2 DYNAMIC 53838 |

e)小结

1、启用DHCP Snooping功能后,可以防止网络中虚假的DHCP服务器给用户分配IP地址。

2、可以要求用户必须使用DHCP获取IP地址才能够联网(这样就可以在DHCP服务器上设定IP和MAC地址对应关系了。

四、配置IP Source Guard(IPSG)

a)启用IP Source Guard

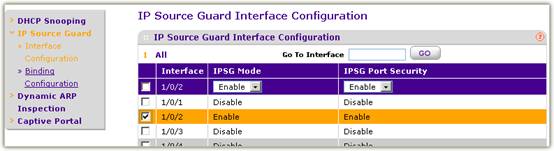

在Security>Control>IP Source Guard>Interface Configuration页面,将下联端口1/0/2的IPSG Mode和IPSG Port Security改为Enable。

命令行配置方法:

|

(GSM7328S)#config

(GSM7328S)(Config)#interface 1/0/2

(GSM7328S) (Interface 1/0/2)#ip verify source port-security |

b)检查配置效果

i、将FS728TS下的电脑手动设置同网段其他IP地址如VLAN100下的电脑改为172.16.100.4,将不能访问到核心交换机。

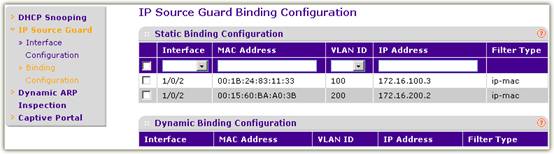

ii、在DHCP Snooping的Binding Configuration增加172.16.100.4的静态绑定,172.16.100.4恢复访问核心交换机。

命令行配置方法:

|

(GSM7328S) (Config)#ip dhcp snooping binding 00:1b:24:83:11:33 vlan 100 172.16.100.4 interface 1/0/2 |

iii、停用DHCP Snooping,并清除DHCP Snooping的Binding信息,不管是自动还是手动设置VLAN 100,200下的电脑设置IP地址,电脑均不能访问核心交换机。

命令行配置方法:

|

(GSM7328S) #clear ip dhcp snooping binding |

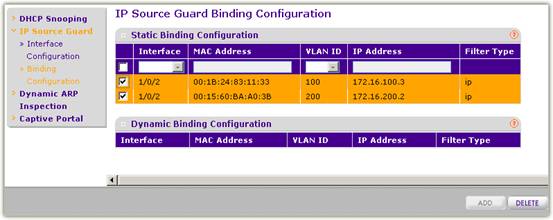

iv、在IP Source Guard的Binding下增加测试电脑的绑定,电脑将恢复与核心交换机通讯。

命令行配置方法:

|

(GSM7328S) (Config)#ip verify binding 00:1B:24:83:11:33 vlan 100 172.16.100.3 interface 1/0/2

(GSM7328S) (Config)#ip verify binding 00:15:60:BA:A0:3B vlan 200 172.16.200.2 interface 1/0/2 |

v、将两台电脑互换IP和端口(相当于其他电脑盗用原电脑的IP地址),两台电脑都不能访问核心交换机。

vi、到IP Source Guard的Interface Configuration页面,将1/0/2端口的IPSG Port Security改为Disable,只启用IPSG Mode。两台电脑则恢复与核心交换机通讯,此时只绑定IP地址,没有绑定MAC地址

命令行配置方法:

|

(GSM7328S)#config

(GSM7328S)(Config)#interface 1/0/2

(GSM7328S) (Interface 1/0/2)#ip verify source |

vii、取消IPSG,清除IPSG绑定表

将1/0/2端口上的IPSG Mode改为Disable则取消了

清除IPSG绑定表可以到Binding Configuration页面,全部选中,点击delete清除。

c)小结

1、可以通过IP Source Guard对用户的IP/MAC/VLAN/端口进行绑定。

2、绑定表可以利用DHCP Snooping的动态/静态绑定表,也可以在IPSG的绑定表上增加。

3、IPSG可以指定端口启用,可以只绑定IP也可以绑定IP和MAC。

五、Dynamic ARP Inspection(DAI)配置步骤

DAI即DYNAMIC ARP INSPECTION是以DHCP SNOOPING BINDING DATABASE为基础的,也区分为信任和非信任端口,DAI只检测非信任端口的ARP包,可以截取、记录和丢弃与SNOOPING BINDING中IP地址到MAC地址映射关系条目不符的ARP包。如果不使用DHCP SNOOPING,则需要手工配置DAI ACL(ARP ACL)。

配置前,前启用DHCP Snooping,让FS728TS下VLAN100,200的电脑获取IP地址。

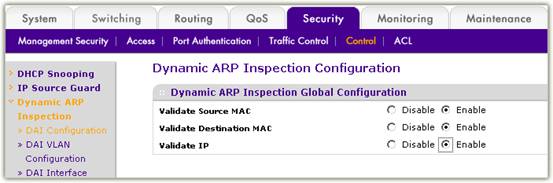

a)全局启用DAI

在Security>Control>Dynamic ARP Inspection>DAI Configuration页面,将Validate Source MAC/Validate Destination MAC/Validate IP改为Enable。

Validate Source MAC表示检查ARP数据包里的原MAC地址。

Validate Destination MAC表示检查ARP数据包里的目标MAC地址。

Validate IP表示检查ARP数据包里的IP地址。

命令行配置方法:

|

(GSM7328S)(Config)# ip arp inspection validate src-mac dst-mac ip |

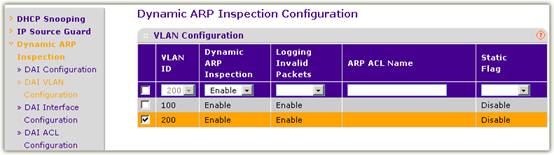

b)针对VLAN启用DAI

在DAI VLAN Configuration页面,选择VLAN号,将Dynamic ARP Inspection改为Enable,其他保持默认。

命令行配置方法:

|

(GSM7328S)(Config)#ip arp inspection vlan 100,200 |

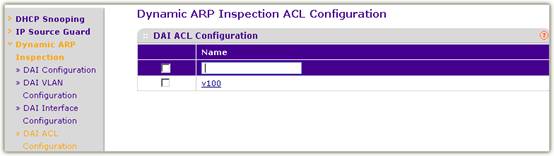

c)设置DAI ACL

如果没有在DHCP Snooping的绑定表里绑定IP和MAC(动态和静态),则需要定义ARP ACL。

i、在DAIACLConfiguration页面,新建一个ACL如v100

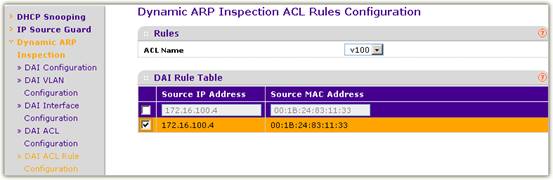

ii、点击v100创建规则(也可以在DAI ACL RuleConfiguration页面进去创建),ACL Name选择刚建立的v100,在Source IP Address 和Source MAC Address下面分别填入要允许的IP和MAC地址。

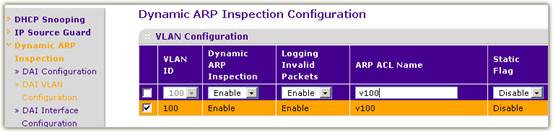

ii、转回DAI VLAN Configuration页面,修改VLAN 100,在ARP ACL Name里写上这个ACL名字v100。

命令行配置方法:

|

(GSM7328Sv2) #config

(GSM7328Sv2) (Config)#arp access-list v100 //定义DAI ACL

(GSM7328Sv2) (Config-arp-access-list)#permit ip host 172.16.100.4 mac host 00:1B:24:83:11:33

//定义DAI ACL的规则,允许IP和MAC通过

(GSM7328Sv2) (Config-arp-access-list)#exit

(GSM7328Sv2) (Config)#ip arp inspection filter v100 vlan 100 //将DAI ACL应用到VLAN100的Dynamic ARP Inspection下。 |

d、更改端口信任模式及限制发包率

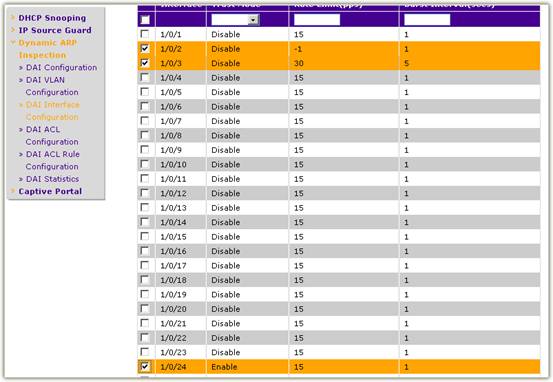

在DAI Interface Configuration页面,选择相应端口,修改其Trust Mode和Rate Limit(pps),如将1/0/24口改为信任模式,第1/0/2口改为不限制每秒通过ARP包数量,第1/0/3端口每秒允许通过30个ARP,超出数量5秒后将该端口关闭。

i、Trust Mode表示该端口的信任模式,如过enalbe,则信任,不检测该端口的ARP包。

ii、Rate Limit(pps)表示每秒允许通过的arp包数量,-1表示不限制。

iii、Burst Interval(secs)表示arp超出限制多久后,将该端口shutdown禁用

设置后的结果:

命令行配置方法:

|

(GSM7328Sv2) #configure

(GSM7328Sv2) (Config)#interface 1/0/2

(GSM7328Sv2) (Interface 1/0/2)#ip arp inspection limit none //设置该端口不限制arp包率

(GSM7328Sv2) (Interface 1/0/2)#exit

(GSM7328Sv2) (Config)#interface 1/0/3

(GSM7328Sv2) (Interface 1/0/3)#ip arp inspection limit rate 30 burst interval 5 //设置每秒允许通过30个ARP,超出数量5秒后将该端口关闭

(GSM7328Sv2) (Interface 1/0/3)#exit

(GSM7328Sv2) (Config)#interface 1/0/24

(GSM7328Sv2) (Interface 1/0/24)#ip arp inspection trust //设置该端口为信任模式,不检测进出该端口的ARP包 |

e、小结

通过启用Dynamic ARP Inspection,可以有效防止ARP攻击,当某个端口发出的arp请求大于设定值,就自动将该端口禁用(需要手动启用)。

如果有非法的ARP包进入交换机就会被丢弃,可以有效防止ARP欺骗。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-11-04 |

Netgear |

文档创建 |