IP与MAC的绑定能确保计算机身份的正确性,只有当设定的IP和MAC完全一致时,才允许计算机访问网络,对用户权限限制、防止ARP攻击等都有良好效果。

智能网管交换机GS752TXS支持基于端口的IP与MAC地址绑定—即设置端口安全将电脑的MAC地址与端口绑定,再设置IP ACL使IP与端口绑定,达到IP与MAC绑定的效果。

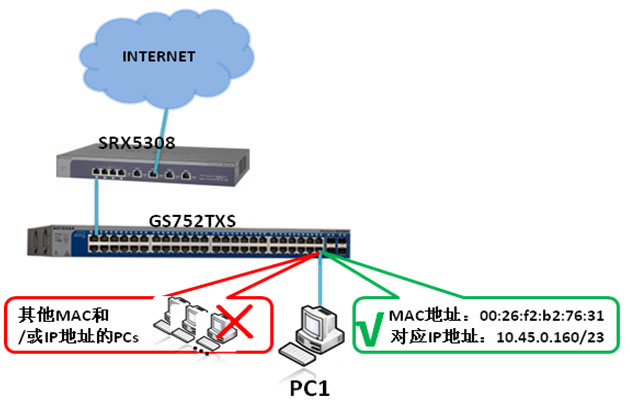

一、网络拓扑图

设置环境

交换机型号:GS752TXS

FW:V5.0.2.20

实现目的

将PC1的IP(10.45.1.160)和MAC(00:26:f2:b2:76:31)绑定到GS752TXS的48号端口上,其他IP和/或MAC地址的PC均无法从此端口接入。

二、IP 和 MAC 地址绑定配置步骤

(一)、端口和 MAC 绑定

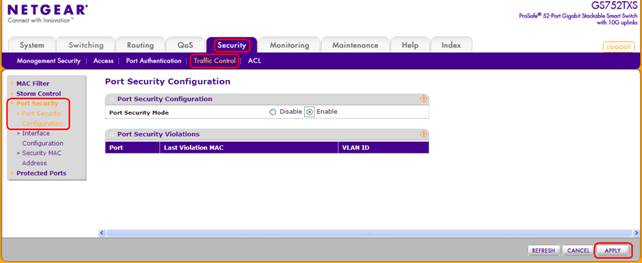

- 启用全局端口安全(Port Security)功能

进入Security > Traffic Control > Port Security > Port Security Configuration菜单,将Port Security Mode设置为Enable,点击右下角的APPLY。

- 在端口上启用端口安全(Port Security)功能

进入Security > Traffic Control > Port Security > Interface Configuration菜单。

- 在1/g48端口前打勾,将Port Security设置为Enable;

- Max Allowed Dynamically Learned MAC(允许动态学习的最大MAC地址数量),默认值为600,设置为0—即不允许动态学习MAC地址。为了方便稍后将动态学习到的MAC地址转换为静态MAC地址表,这里暂不做修改,成功转换动态MAC地址之后,再将其修改为0。

- Max Allowed Statically Locked MAC(允许手动添加静态MAC地址的最大数量),默认值为20,可根据需要设置0-20的值。

- 设置完成之后,点击右下角的APPLY。

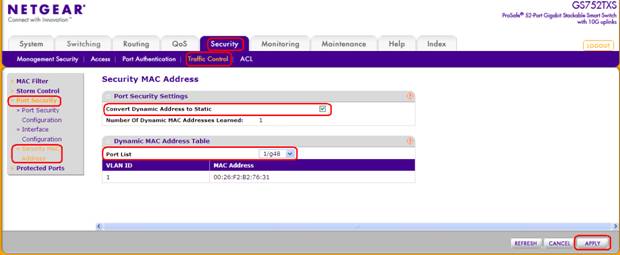

- 添加静态MAC地址到端口

- 如果需要绑定MAC地址的PC已连接到交换机,我们可以将交换机自动学习到的MAC地址信息自动转换到静态MAC地址列表中。

注意:如使用此方法自动转换动态MAC地址到静态MAC地址表,请在步骤2中先不修改Max Allowed Dynamically Learned MAC的值;在成功添加之后,再将Max Allowed Dynamically Learned MAC的值调为0。

进入Security > Traffic Control > Port Security > Security MAC Address菜单,在Dynamic MAC Address Table的Port List中选取对应的端口如1/g48,下方显示出自动学习到的MAC地址(如果未显示任何信息,点击右下角的REFRESH刷新),勾选“Convert Dynamic Address to Static”后面的复选框,点击APPLY保存配置。

注意:目前,此方法仅能针对单个端口进行转换,不能针对整台交换机。

这样即实现了在VLAN1中启用端口安全(Port Security)的端口中,MAC地址00:26:f2:b2:76:31仅能从48号端口接入,并且其他MAC地址不能从1/g48接入。

- 手动添加MAC地址到端口

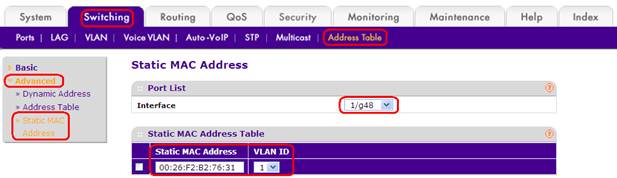

进入Switching > Address Table > Advanced > Static Addresses菜单,在VLAN ID下拉列表中选择VLAN号如1,在MAC Address下输入电脑的MAC地址,在Interface后选择端口1/g48,点击ADD添加。

无任是手动添加静态MAC地址,还是自动转换动态MAC地址,操作成功之后,在Switching > Address Table > Advanced > Static Addresses的Static MAC Address地址列表中可查看到绑定信息。

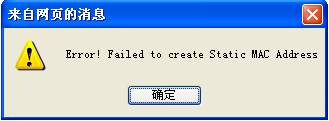

注意:一个端口可以同时绑定多个MAC,方法就是上面的步骤即可;但一个MAC只能绑定到一个端口,如果再绑到同VLAN的第二个端口,系统将报错(Error!Failed to create Static MAC Address)。

(二)、端口与 IP 绑定—标准 IP ACL 实现

GS752TXS的IP ACL有两种:标准IP ACL,序号从1-99,仅能对源地址进行过滤;扩展IP ACL,序号从100-199,其设置规则的参数更多,如可对源地址/目标地址/协议类型等进行过滤。

在这个实例中使用标准IP ACL即可实现端口与IP地址绑定。以下详细介绍操作步骤:

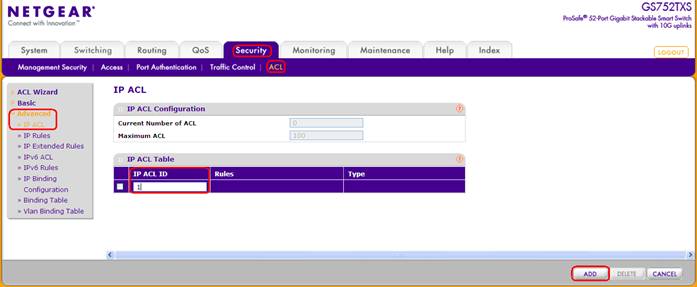

- 新建IP ACL

进入Security > ACL > Advanced > IP ACL菜单,新建一个IP ACL,序号从1开始,点击ADD添加。

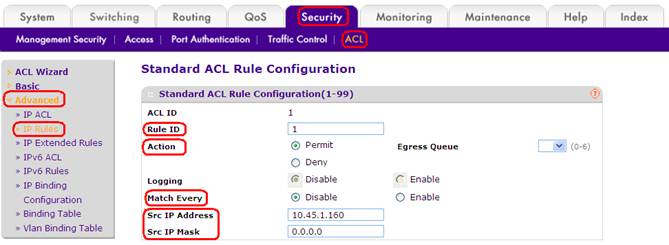

- 添加 IP ACL Rule

进入Security >ACL >Advanced > IP Rules菜单,点击右下角的ADD建立一条新的规则,即允许10.45.1.160访问所有服务。

Rule ID:每条ACL对应的规则数量为10条,序号为1-10

Action:选择Permit(允许)或Deny(禁止)的行为,这里选Permit

Match Every:最后一条匹配的规则选择Enable,否则请选择Disable

Source IP Address/Source IP Mask:匹配源IP地址/反掩码,如单个IP地址10.45.1.160的掩码为255.255.255.255,其反掩码为0.0.0.0

设置完成之后,点击APPLY保存配置。

注意:由于ACL规则默认都是禁止所有访问的,因此没有必要添加禁止其他IP访问的规则了。

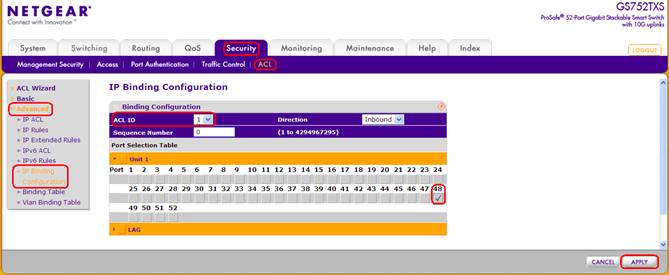

- 将这条 ACL 绑定到端口

进入Security > ACL > Advanced > IP Binding Configuration菜单,在ACL ID处选“1”,单击Port Selection Table下的橙条,选择端口48,点击右下角的APPLY将这条ACL应用到此端口。

- 此时端口48就只允许10.45.1.160这个IP接入了。

通过上面的两个步骤分别将端口和MAC地址/IP地址绑定之后,实现的效果是仅当PC的MAC地址为00:26:f2:b2:76:31且IP地址为10.45.1.160时,才能与网络通讯,否则都是不能与网络通的。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2011-11-30 |

Kim |

文档创建 |

| 2 |

2011-11-30 |

Kim |

定义 V1.2,upgrade NETGEAR logo |