固件要求

| 型号 |

固件版本 |

| M4300 系列交换机 |

12.0.9.3 及以上 |

拓扑图

通过ACL实现以下需求:

- 禁止 192.168.10.1 与 192.168.10.2 两台主机之间相互访问

- 禁止 192.168.10.2 主机访问 HTTP 服务

- 允许其他流量

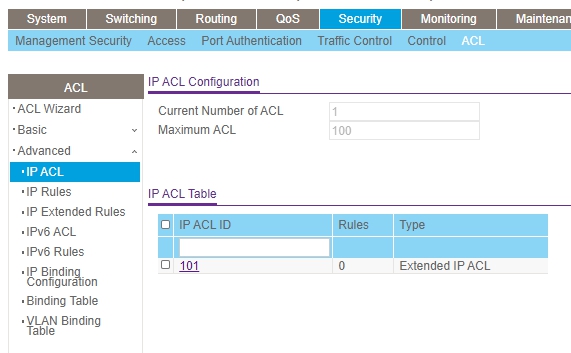

一、通过 WEB 界面配置

- 创建 ACL

菜单:System > Security > Advanced > IP ACL

在 IP ACL ID 中输入 101,点击 ADD 添加

注意

- ID 1-99:属于基本型 ACL,只能针对源 IP 地址进行控制

- ID 100-199:属于增强型 ACL,可以针对源 IP 和目的 IP,乃至 L3 和 L4 层通信进行控制

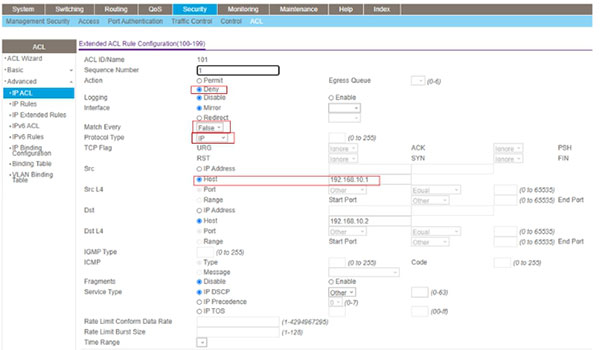

- 为 ACL 101 添加 3 条规则

菜单:Security > ACL > Advanced > IP Extended Rules

(如果 ACL ID 在 1-99 范围内,请进入 Security > ACL > Advanced > IP Rules 进行配置)

在 ACL ID 中选择 101,再点击 Add 按钮进行添加

- 第一条规则 - 禁止192.168.10.1和192.168.10.2相互访问

- Sequence Number:输入1,数字越小优先级越高,优先级越高规则越先被执行

- Action:Permit 表示允许访问,Deny 表示禁止访问

- Match Every:是否将所有的包来匹配,选 True 则不能填源,目标地址等信息,因为所有的包都要来执行这个条规则,选 False 才能设置特定规则。

- Protocol Type:协议类型,本例选 IP

- Src IP Address:源 IP 地址,本例为 192.168.10.1

- Src IP Mask:源掩码,ACL 使用反掩码,即 0.0.0.255 表示一个 C 类子网,要限制单一主机 IP 设为 0.0.0.0

- Src L4 Port:源端口

- Dst IP Address:目标 IP 地址,本例为 192.168.10.2

- Dst IP Mask:目标掩码,同样使用反掩码,0.0.0.0

- Dst L4 Port:目标端口

点击 Apply 按钮确认添加。

- 第二条规则 - 禁止 192.168.10.2 访问 HTTP 服务

- Sequence Number:输入2

- Action:选择D eny

- March Every:选择F alse

- Protocol Type为 TCP

- Src L4 Host:输入1 92.168.10.2

- Dst L4 Port 选为 www-http,表明是 HTTP 服务

点击 Apply 按钮确认添加。

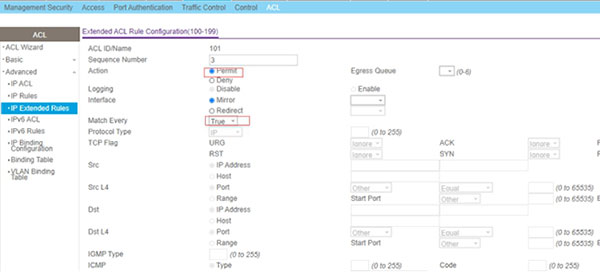

- 第三条规则 – 允许所有访问

- Sequence Number:输入3

- Action:选择 Permit

- March Every:选择 Ture

点击 Apply 按钮确认添加。

注意:所有型号的交换机的 IP ACL 都有一条禁止所有访问的默认规则,放在所有规则的最后,优先级最低。因此,如果要允许其他的访问的话,在最后需要增加一条允许所有访问的规则,这条规则优先级低于其他手动添加的规则,但高于默认规则。

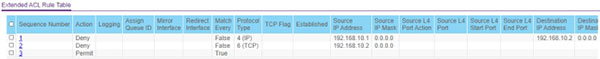

- 查看全部 ACL 规则

菜单:Security > ACL > Advanced > IP Extended Rules

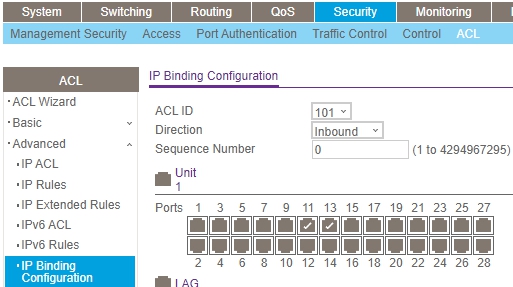

- 将 ACL 应用于端口下

菜单 > Security > ACL > Advanced > IP Binding Configuration

- ACL ID 选择 101

- Direction 选择 Inbound

- 勾选连接两台电脑的端口

点击 Apply 将 ACL 101 应用在端口下

注意:ACL 也可以应用在 VLAN 下,此文档只展示应用在端口的配置。

菜单:Security > ACL > Advanced > Binding Table

二、通过 CLI 界面配置

(M4300-28G-PoE+) >en

(M4300-28G-PoE+) #configure

(M4300-28G-PoE+) (Config)#access-list 101 deny ip 192.168.10.1 0.0.0.0 192.168.10.2 0.0.0.0

//添加 ACL ID 为 101 的第一条规则,禁止 192.168.10.1 访问 192.168.10.2 的所有 IP 服务

(M4300-28G-PoE+) (Config)#access-list 101 deny tcp 192.168.10.2 0.0.0.0 any eq http

//第二条规则,禁止 192.168.10.2 访问所有目标地址的 HTTP 服务

(M4300-28G-PoE+) (Config)#access-list 101 permit every //第三条规则,允许其他所有访问

(M4300-28G-PoE+) (Config)#interface 1/0/11

(M4300-28G-PoE+) (Interface 1/0/11)#ip access-group 101 in //将ACL 101应用到端口11中

(M4300-28G-PoE+) (Config)#interface 1/0/13

(M4300-28G-PoE+) (Interface 1/0/12)#ip access-group 101 in //将 ACL 101 应用到端口 13 中 | |

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

| 1 |

2020-6-9 |

Fred Luan |

文档创建 |