文档适用产品型号:M6100

目前有三个需求:1.禁止192.168.10.0/24网段的设备访问192.168.20.0/24网段的设备;2.禁止192.168.20.0/24网段的设备访问HTTP服务;3.允许其他的流量。

拓扑图如下:

- 进入Security > ACL >Advanced> IP ACL中,在IP ACL中新建一个ACL,,例如100。点ADD添加。

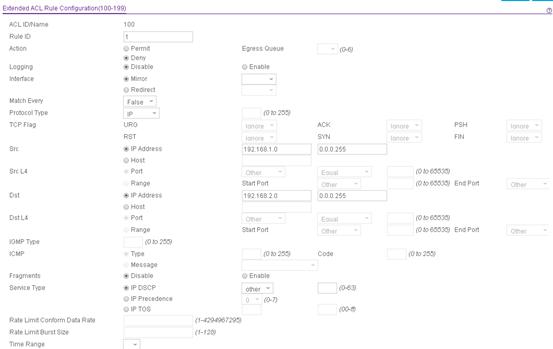

进入Security > ACL > Advanced>IP Extended Rules,选中ACL 100,添加第一条规则,禁止192.168.10.0/24网段访问192.168.20.0/24网段

Rule ID(1 to12):规则ID,范围是1到10,ID越小,优先级越高。在ACL里优先级越高的规则越先被比对执行。

Action:操作,Permit表示允许访问,Deny表示禁止访问。

Match Every:是否将所有包来匹配,选True则不能填源、目标地址等信息,因为是所有的包都要来执行这条规则;选False才能设置特定的规则。因此一般来说,我们都是选False的,只在最后一条规则要允许其他所有或禁止其他所有流量时,才在最后一条规则里选True。

Protocol Type:协议类型,可选择要控制的协议类型,本例中选IP。

Src IP Address:源IP地址,本例为192.168.1.0,即VLAN 2所在的网段。

Src IP Mask:源掩码,这里要使用反向子网掩码,即0.0.0.255表示一个C类子网。如果要限制单一的IP,应该设为0.0.0.0。

Src L4 Port:源端口

Dst IP Address:目标IP地址,本例为192.168.2.0,即VLAN 3所在的网段。

Dst IP Mask:目标掩码,同样也是反向子网掩码。

Dst L4 Port:目标端口

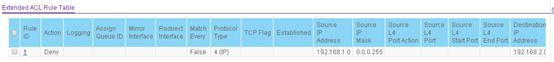

- 添加完后,可看到这个规则已进入Extended ACL Rule Table,作用是禁止192.168.10.0、24访问192.168.20.024。

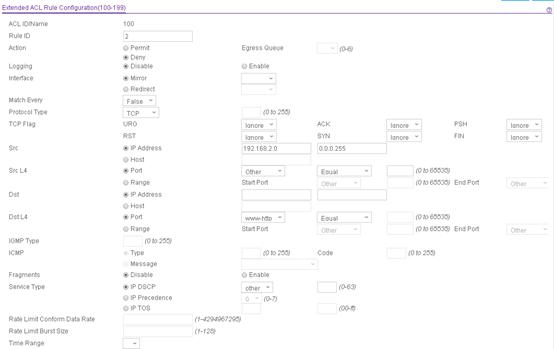

- 增加第二条规则,禁止192.168.2.0访问HTTP服务

Protocol Type为TCP,Dst L4 Port选为HTTP,表明是HTTP服务。

- 增加第三条规则,允许其他的访问,Match Every选择为True.

注:所有型号的交换机的IP ACL都有一条禁止所有访问的默认规则,放在所有规则的最后,优先级最低。因此,如果要允许其他的访问的话,在最后需要增加一条允许所有访问的规则,这条规则优先级低于其他手动添加的规则,但高于默认规则。

- 查看全部ACL规则:

- 进入Security > ACL > Advanced>IP Binding Configuration,将ACL应用到端口23-24

在ACL ID选择“100”,点击Port Selection Table下的黄条,选中23、24端口即可。

使用命令行方式比Web界面快捷,推荐使用命令行方式进行ACL设置。配置命令如下:

(M6100-3S) #configure

(M6100-3S)(Config)#access-list 100 deny ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

//禁止192.168.1.0访问192.168.2.0的所有IP服务

(M6100-3S)(Config)#access-list 100 deny tcp 192.168.20.0 0.0.0.255 any eq http //禁止192.168.2.0访问所有目标地址的HTTP服务

(M6100-3S)(Config)#access-list 100 permit every //允许其他所有访问

(M6100-3S)(Config)# interface 1/0/11

(M6100-3S) (Interface 1/0/11)# ip access-group 100 in //将ACL 100应用到端口11

(M6100-3S)(Config)# interface 1/0/21

(M6100-3S) (Interface 1/0/21)# ip access-group 100 in |

|

序号 |

日期 |

跟进人 |

内容摘要 |

1 |

2015-2-27 |

Jackie |

文档创建 |