文档适用产品型号:XCM8806、XCM8810

DHCP概述:

XCM8800支持DHCP(动态主机配置协议),它能作为一个DHCP服务器管理与分配IP地址,为用户提供可访问网络并相对受到配置约束的IP服务。

DHCP 命令与配置:

1、DHCP服务器参数配置

- 增加IP地址段

configure vlan ‹vlan_name› dhcp-address-range ‹ipaddress1› - ‹ipaddress2›

- 配置IP 的租赁时间

configure vlan ‹vlan_name› dhcp-lease-timer ‹lease-timer›

- 配置默认网关,主与从域名服务器(DNS),WINS服务器

configure {vlan} ‹vlan_name› dhcp-options [default-gateway | dns-server {primary | secondary} | wins-server] ‹ipaddress›

2、启用 DHCP 服务器

- 在端口上启用DHCP服务器

enable dhcp ports ‹portlist› vlan ‹vlan_name›

3、查看来 DHCP 的信息

- 查看DHCP的配置,包括:地址范围、租赁时间、网络登录释放时间、启用的端口等

show dhcp-server {vlan ‹vlan_name›}

- 查看VLAN对应的DHCP地址分配情况

show vlan ‹vlan_name› dhcp-address-allocation

- 查看VLAN的DHCP配置情况

show {vlan} ‹vlan_name› dhcp-config

4、删除DHCP 配置

- 在端口上关闭DHCP服务器

disable dhcp ports ‹portlist› vlan ‹vlan_name›

- 删除IP地址段

unconfigure vlan ‹vlan_name› dhcp-address-range

- 删除默认网关,域名服务器(DNS),WINS服务器

unconfigure {vlan} ‹vlan_name› dhcp-options {[ default-gateway | dns-server {primary | secondary} | wins-server]

- 删除VLAN的整个DHCP,可以使用以下命令

unconfigure vlan ‹vlan_name› dhcp

- 通过以下命令可以清除DHCP地址分配表中的条目,以排除在VLAN中地址分配的错误

clear vlan ‹vlan_name› dhcp-address-allocation [[all {offered | assigned | declined | expired}] | ‹ipaddress›]

实例配置:

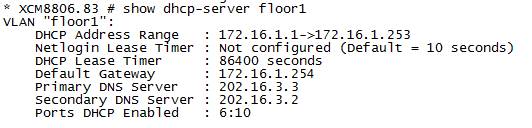

在已建好的VLAN100、名字为:floor1上面启用DHCP服务器,端口6:10属于此VLAN,DHCP需要从此端口发放IP给局域网中的终端PC。

VLAN的IP:172.16.1.254,掩码为:255.255.255.0

地址池范围从:172.16.1.1-172.16.1.253

租赁时间:1天

DNS主服务器:202.16.3.3

DNS从服务器:202.16.3.2

无WINS服务器

配置命令如下:

| configure vlan floor1 dhcp-address-range 172.16.1.1 – 172.16.1.253 |

// 分配地址池 |

| configure vlan floor1 dhcp-lease-timer 86400 |

// 配置租赁时间,以秒主单位 |

| configure vlan floor1 dhcp-options default-gateway 172.16.1.254 |

// 配置DHCP网关 |

| configure vlan floor1 dhcp-options dns-server 202.16.3.3 |

// 配置DNS主服务器,默认不写为主 |

| configure vlan floor1 dhcp-options dns-server secondary 202.16.3.2 |

// 配置DNS从服务器 |

| enable dhcp ports 6:10 vlan floor1 |

// 端口上启用DHCP服务器 |

查看DHCP服务器配置情况:

DHCP Snooping概述:

DHCP snooping 是交换机的安全特性之一,它可以建立与维护DHCP绑定数据库,过滤不被信任的DHCP信息。DHCP绑定数据库包含:IP地址、MAC地址、VLAN ID、不信任接口或用户传送数据过来的端口号四项参数,当中的条目可动态建立,也可以静态手动建立,一旦数据库建立后,任何不符合数据库条目的信息将被过滤,包将被丢弃,从而达到安全的需求。

DHCP snooping可以在每个端口、每个VLAN、每个VLAN的信任DHCP服务器中建立。为了防止伪DHCP服务器,可选地可将端口变为信任端口。信任端口不阻碍流量,将转发所有数据。

当配置完成后,接有伪DHCP服务器的启用了DHCP snooping特性的交换机将丢弃数据包,并产生以下几种行为:1、暂时关闭端口,2、永久关闭端口,3、暂时阻碍非法的MAC地址,永久阻碍非法的MAC地址等。

DHCP Snooping 命令与配置:

1、启用DHCP snooping特性

- 默认DHCP snoopinvg功能在交换机上是关闭的,要开启该特性,请使用以下命令

enable ip-security dhcp-snooping {vlan} ‹vlan_name› ports [all | ‹ports›

] violation-action [drop-packet {[block-mac | block-port] [duration ‹duration_in_seconds› | permanently] | none]}] {snmp-trap}

| drop-packet |

//丢弃数据包。 |

| None |

//交换机不作任何动作。 |

| block-mac |

//交换机自动产生一条ACL去阻碍端口上传来的MAC,而不是将转发数据表(FBD)中的MAC丢进黑洞(即不删除FDB上的条目)。可以将该项设置为暂时阻碍或永久阻碍。 |

| Block-port |

//交换机通过暂时或永久禁用该端口以达到阻碍流量效果。 |

- 任何的非法访问行为会使交换机产生EMS的日志信息,可以通过配置EMS(Event Management System)过滤器去消除这些信息。更多的关于EMS的信息,可以查看XCM8800系列用户手册的214页。

2、配置Trusted DHCP 服务器与Trusted 端口

- 可以在交换机上配置最大数量为8个的Trusted DHCP服务器,要在交换机上配置一个信任的DHCP服务器,需要使用以下的命令

configure trusted-servers {vlan} ‹vlan_name› add server ‹ip_address› trust-for dhcp-server

- 配置Trusted DHCP端口

configure trusted-ports [ ‹ports› |all] trust-for dhcp-server

3、显示DHCP snooping 和Trusted Server信息

- 显示DHCP snooping配置设定,使用以下的命令

show ip-security dhcp-snooping {vlan} ‹vlan_name›

- 显示DHCP绑定数据库,需要使用以下命令

show ip-security dhcp-snooping entries {vlan} ‹vlan_name›

- 显示IP安全的配置

Show config ipsecurity

4、删除DHCP snooping配置

- 删除DHCP snooping的truserted 端口

unconfigure trusted-ports [ ‹ports› |all] trust-for dhcp-server

- 删除DHCP snooping的server配置

configure trusted-servers vlan ‹vlan_name›delete server ‹ip_address› trust-for dhcp-server

- 删除DHCP snooping

disable ip-security dhcp-snooping {vlan} ‹vlan_name› ports [all | ‹ports› ]

- 清除DHCP snooping 的条目

clear ip-security dhcp-snooping entries {vlan} ‹vlan_name›

实例配置:

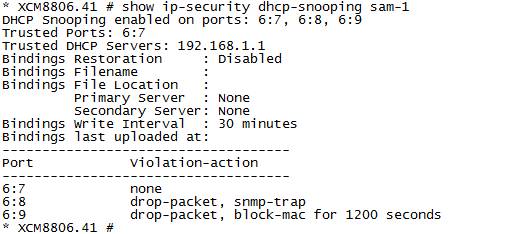

交换机建立一个VLAN名叫sam-1的VLAN,VLAN中已存在三个端口6:7,6:8,6:9

端口 6:7 为DHCP的信任端口

端口 6:8 为DHCP的非信任端口,违规行为:drop-packet,snmp-trap

端口 6:9 为DHCP的非信任端口,违规行为:drop-packet,block-mac,阻塞时间为20分钟

DHCP snooping的信任SERVER IP为:192.168.1.1

配置命令如下:

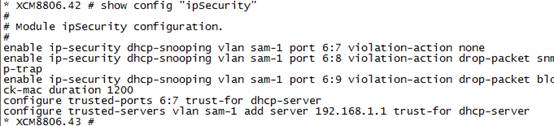

enable ip-security dhcp-snooping vlan sam-1 port 6:7 violation-action none (将信任产端口配置为不产生任何违规动作)

enable ip-security dhcp-snooping vlan sam-1 port 6:8 violation-action drop-packet snmp-trap

enable ip-security dhcp-snooping vlan sam-1 port 6:9 violation-action drop-packet block-mac duration 1200(以秒作为单位)

configure trusted-ports 6:7 trust-for dhcp-server

configure trusted-servers vlan sam-1 add server 192.168.1.1 trust-for dhcp-server

查看配置后的DHCP snooping情况如下:

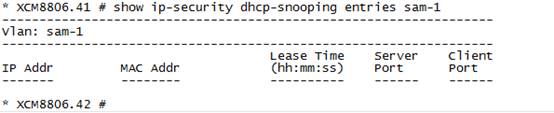

查看DHCP snooping的绑定条目:

以上显示没有动态条目处于绑定表中。

查看配置情况:

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2013-07-30 |

Sam Li |

文档创建 |